Por Federico Dios, pre-sales senior manager en Akamai Technologies

Los ataques a aplicaciones web y APIs y las vulnerabilidades 0-day han estado en racha en los últimos 9 meses.

Incluso antes de los exploits Log4j y Spring4Shell , la frecuencia de este tipo de ataques tenía una tendencia al alza. Los equipos de respuesta a incidentes se han enfrentado a vulnerabilidades 0-day sin descanso que han consumido su tiempo y atención. Esto se suma a un crecimiento constante en el tráfico malicioso entre los ataques habituales contra aplicaciones web y APIs.

Hemos observado un crecimiento de los ataques en todas las industrias, geografías y clientes.

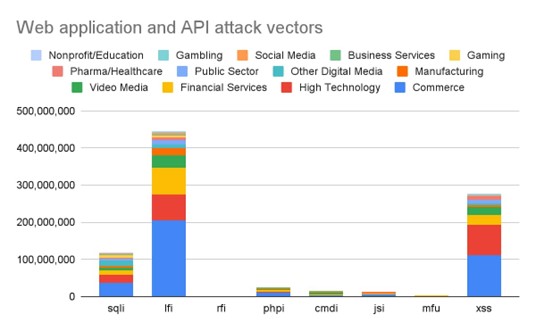

El aumento ha sido impulsado en gran medida por los ataques LFI, que tomaron la delantera de los ataques SQLi a mediados de 2021 antes de despegar en el otoño, registrando un aumento del triple entre junio de 2021 y marzo de 2022. Los ataques de inyección (PHP, Comandos, JavaScript) también han crecido significativamente (con la excepción de SQLi, cuyo crecimiento es relativamente plano), pero no se acercan al ascenso meteórico de los ataques de tipo LFI.

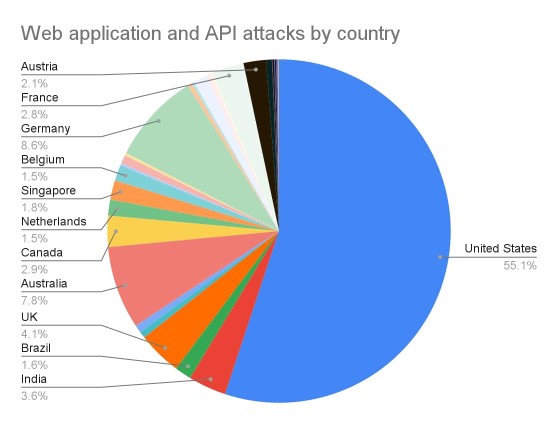

Aunque Estados Unidos es tanto el origen cómo el destino de más de la mitad de los intentos de ataque LFI a principios de abril de 2022, hay grandes flujos entre otros países. Algunos países son en gran parte fuentes de tráfico de ataques LFI (Países Bajos) y algunos en gran parte receptores (Australia).

Desde una perspectiva de contenido, los ataques de recorrido de directorios con objetivo de llegar a "/etc/password" parecen componer la mayor parte de la actividad de ataques LFI. Los atacantes intentan obtener credenciales de acceso que pueden ser útiles en futuros ataques; o, más probablemente, utilizar su capacidad para acceder al archivo como una señal de que se pueden eludir los controles de seguridad y se puede acceder a otros recursos.

Se pueden encontrar excelentes comentarios sobre el valor de los archivos "/etc/password" en Stack Exchange .

El siguiente gráfico muestra el desglose por destino geográfico de los ataques de 2022. Como se puede ver, la mayoría de los ataques se lanzaron contra nuestros clientes de EE. UU., pero tanto EMEA como APAC también fueron un objetivo importante. Varios países (p. ej., Alemania y Australia) han visto actividad de ataque que está fuera de sus índices de tráfico normales.

A continuación, el gráfico de desglose por industria destaca el vertical de comercio, que experimentó la mayoría de los ataques, mientras que la alta tecnología ha experimentado el mayor crecimiento hasta ahora en 2022. Ciertamente, hay ataques más que suficientes para abrirse camino en todas las industrias.

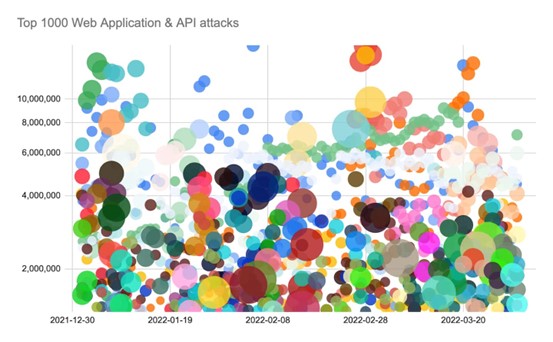

Para comprender qué está dominando el espacio de los ataques web, nos enfocamos en los 1000 principales ataques que hemos visto hasta ahora en 2022 en 93 clientes.

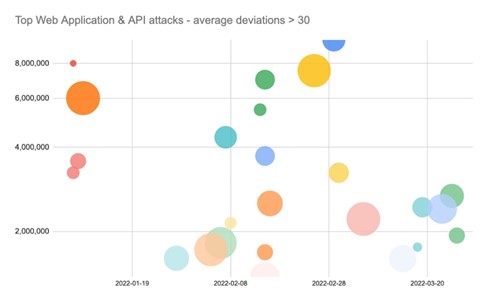

NOTA: Para todas las cifras que siguen:

- A cada cliente se le asignó un color diferente.

- El eje Y es el número de ataques a aplicaciones web y APIs en un día determinado.

- El tamaño de la burbuja es la desviación del número promedio de ataques a aplicaciones web y APIs por día.

Si entrecierra los ojos lo suficiente en la figura de arriba de los 1000 principales ataques a aplicaciones web y APIs, emergen tres patrones del caos. Puede ver líneas, grupos y valores atípicos, los cuales pueden brindarnos una perspectiva interesante.

Patrón n.º 1: campañas de ataque de larga duración

Los clientes resaltados en la figura de abajo reciben ataques de manera constante y con tanta frecuencia que se podría trazar una línea imaginaria a través de sus puntos de datos en los gráficos. Este patrón es compartido entre estos clientes a pesar de que se encuentran en diferentes industrias y geografías. Aunque cada cliente tiene sus valores atípicos, los tres han experimentado un aumento constante desde el primer trimestre de 2021 hasta ahora, alcanzando un máximo de más de 10 millones de intentos de ataque diarios.

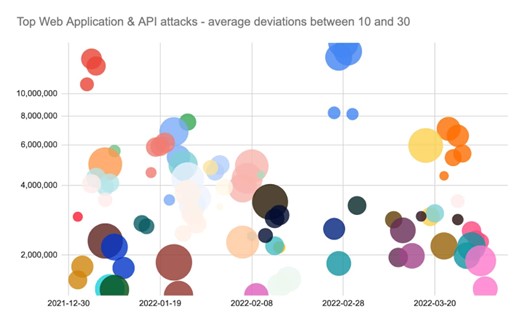

Patrón n.º 2: campañas de ataque de ráfaga corta

El segundo patrón, que se muestra en la siguiente figura, es mucho menos lineal. Estos clientes ven ráfagas de actividad en las que los volúmenes de ataque diarios superan de 10 a 30 veces su promedio de 2022, que tienden a agruparse naturalmente en unos pocos días. Los estallidos son difíciles de predecir: parecen surgir de la nada y desaparecer como llegaron. Este patrón contrasta con el primero, que parece tener una estructura determinada. Estas campañas breves pueden ser tan desalentadoras para una organización como el tipo anterior. Aunque los ataques no son tan grandes en número, no tienen la previsibilidad que ofrecen las campañas de larga duración.

Aunque tenemos innumerables atacantes con una variedad de modus operandi, una cosa está clara: los intentos de ataque a aplicaciones web y APIs van en aumento y alcanzan alturas vertiginosas. Ha habido más de 6.300 millones de intentos de ataque en YTD 2022 (3 veces más que en el primer trimestre de 2021). Los atacantes están trabajando arduamente para infiltrarse en sus sistemas, robar sus datos (y los datos de sus usuarios), paralizar los sistemas y, en general, causar estragos.

Como se señaló en la discusión de patrones anterior, los atacantes pueden aprovechar la persistencia a largo plazo, las ráfagas de ataques cortos o los ataques por sorpresa de una sola vez. Continuamos viendo intentos de explotar vulnerabilidades sin parches como Log4Shell y asumimos que veremos lo mismo de Spring4Shell. Aunque es posible que no podamos predecir cómo un atacante atacará, esta es una prueba más de que debemos hacer todo lo posible para mantenernos actualizados con los parches y asegurarnos de que se implementen las protecciones adecuadas (con reglas de firewall de aplicaciones web actualizadas y en modo de denegación).